أشياء رائعة مع كالي لينكس

يسلط الضوء على الميزات الرئيسية لـ Kali Linux

إعادة بناء كاملة لتوزيع Linux الخلفي مع أكثر من 300 أداة اختبار اختراق قابلة للتخصيص بالكامل.

سهولة الترقية والتحديث والأهم من ذلك أنه يمنحك وضع الطب الشرعي أثناء تشغيل Kali Linux.

فيما يلي سنتعرف علي أشياء رائعة مع كالي لينكس

1. كالي لينكس

لم يتم تصميم UNIX لمنع المستخدمين من القيام بأشياء غبية ، لأن ذلك سيمنعهم أيضًا من القيام بأشياء ذكية. (اقتباسات مجهولة)

قد ترغب في البدء بـ Ubuntu أو Debian بدلاً من ذلك (موقع Kali Linux الرسمي).

وضع الطب الشرعي

ميزة مفيدة للغاية إذا كنت تريد إجراء بعض أعمال الطب الشرعي في العالم الحقيقي.

مرة أخرى ، إذا قمت بالتراجع عن هذه الميزة ، فستجد أن Backtrack Linux قدم خيار التمهيد الشرعي ولكنه عزز قليلاً الآن.

2. عند التشغيل في وضع التمهيد الشرعي ، هناك بعض التغييرات المهمة جدًا التي يتم إجراؤها

“أولاً ، اذا لم يتم لمس القرص الصلب

هذا يعني أنه في حالة وجود قسم مبادلة ، فلن يتم استخدامه ولن يتم تحميل أي قرص داخلي تلقائيًا.

للتحقق من ذلك ، أخذنا نظامًا قياسيًا وأزلنا القرص الصلب.

بإرفاق هذا بحزمة أدلة جنائية تجارية ، أخذنا تجزئة محرك الأقراص.

ثم أعدنا توصيل محرك الأقراص بالكمبيوتر وقمنا بالتمهيد من Kali في وضع التمهيد الشرعي.

بعد استخدام Kali لفترة من الوقت ، قمنا بعد ذلك بإغلاق النظام وإزالة القرص الصلب وأخذ التجزئة مرة أخرى.

تطابقت هذه التجزئات ، مما يشير إلى أنه لم يتم تغيير أي شيء في محرك الأقراص على الإطلاق.

ثانيا ، بنفس الأهمية ، التغيير الذي تم إجراؤه هو أننا قمنا بتعطيل التحميل التلقائي لأي وسائط قابلة للإزالة.

لذلك لن يتم تثبيت محركات الأقراص الثابتة والأقراص المضغوطة وما إلى ذلك تلقائيًا عند إدخالها.

الفكرة وراء كل هذا بسيطة: لا ينبغي أن يحدث أي شيء لأية وسائط بدون إجراء مباشر من المستخدم.

أي شيء تفعله كمستخدم يكون عليك. ” [كالي لينكس]

لماذا Kali Linux

من الصعب الإجابة عن سبب وجوب استخدام Kali Linux وليس أي توزيع أمان آخر لإجراء اختبار الاختراق وتدقيق أمان الشبكة.

ومع ذلك ، ليس لديك الكثير من الخيارات هنا بخلاف تخصيص واحد لاستخدامك الخاص وهذا ما يفعله خبراء الأمن الأساسيون.

تاريخ صغير من Kali Linux سيتم تحديد Kali على أنه فرع من Backtrack ، وهو فرع من [WHAX] والذي هو في حد ذاته نتيجة [WHOPPIX] والذي تم اشتقاقه من [KNOPPIX] شيء مشترك حقًا بين هذه الأسماء.

(اقتباسات مجهولة) “لذا ، يجب عليك استخدام Kali Linux بنفسك لتحقيق أقصى استفادة منه.

3. حان الوقت لدخول بيئة المعمل

تاريخياً ، هناك أربعة أماكن: المختبرات الحكومية ، والشركات الكبرى ، والشركات الناشئة ، والجامعات البحثية.

حان الوقت الآن لتحقيق أقصى استفادة من Kali Linux!

4. تسجيل الدخول إلى Kali Linux

المصادقة

أثناء التثبيت ، يسمح Kali Linux للمستخدمين بتكوين كلمة مرور للمستخدم الجذر. ومع ذلك ، إذا قررت تشغيل الصورة الحية بدلاً من ذلك ، فسيتم تكوين صور i386 و amd64 و ARM بكلمة مرور الجذر الافتراضية – “toor” ، بدون علامات الاقتباس

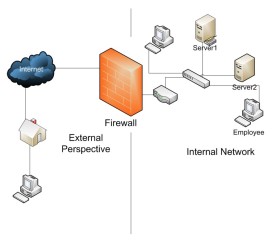

بيئة اختبار الاختراق

يوفر لك Kali Linux أدوات الأمان لكل مرحلة وخطوة في مشروع اختبار الاختراق.

لإنجاز هذا ، يتم تجميع كل هذه الأدوات معًا تحت علامة تبويب Kali Linux في التطبيقات.

نظرًا لأن Kali Linux تضم أكثر من 300 أداة يمكن استخدامها على أساس الحاجة واختيار مختبري الأمان ، فإن أفضل جزء هو أن كل هذه الأدوات يتم تنظيمها من خلال نهج سلوكي ولغرض كتابة هذه الأدوات.

يمنحك هذا مربعًا واحدًا ، يمكن أن يكون بمثابة حل كامل لاحتياجاتك لإجراء أي تدقيق لأمن الشبكة واختبار الاختراق.

ويمكنك أيضًا تخصيص Kali Linux وفقًا لمتطلباتك وخبرتك في أدوات الأمان هذه.

5. علاوة على ذلك ، يمكنك أيضًا العثور على أفضل 10- أداة أمان بشكل منفصل بطريقة جدولية تتضمن المفرقعات الشائعة ، OWSAP-Zap ، Maltego ، Wireshark وأخيراً وليس آخراً إطار عمل Metasploit الشهير

6. منهجيات اختبار الاختراق ،

الأكثر شهرة بين مختبري الاختراق وشركات الاستشارات الأمنية ، تتبع أربع مراحل رئيسية ، وهي مشتركة فيما بينها

جمع المعلومات مع Kali Linux

باستخدام Kali Linux ، يمكنك بسهولة تنفيذ كل هذه المراحل الموضحة أعلاه.

قبل أن نستكشف المزيد حول جمع المعلومات باستخدام Kali Linux ، اسمحوا لي بسرعة تغطية الأنواع النشطة والسلبية لجمع المعلومات.

جمع المعلومات السلبية هو شيء لا تتفاعل فيه بشكل مباشر مع النظام المستهدف وهذا عادة ما يجمع المعلومات من مصادر مثل محركات البحث.

مفيد حيث لا تريد تنبيه الجانب المستهدف.

يعد جمع المعلومات النشط الخطوة الأولى حيث تتفاعل مع الهدف لجمع المعلومات وهذه هي الطريقة الحية.

هذا أكثر دقة ولكن إنشاء تنبيهات على الجانب المستهدف.

كما ذكرت أنه في عملية جمع المعلومات النشطة ، فإنك تتفاعل مع الهدف ، وبالتالي فأنت بحاجة إلى أدوات للقيام بذلك نيابة عنك.

الآن دعنا نلقي نظرة على ما لدى Kali Linux لأداء جمع المعلومات النشط.

7. الأدوات التي يوفرها لك Kali Linux للقيام بجمع معلومات نشط.

بدءًا من تحليل البروتوكول ونظام DNS ومسح الشبكة وطباعة أرقام نظام التشغيل ، ماذا تريد أيضًا؟

مسح الهدف باستخدام Kali Linux

في هذه المرحلة من اختبار الاختراق ، يحتاج خبراء الأمن إلى فحص الأهداف.

قبل أن تبدأ في إصابة الهدف ، من الأفضل التحقق مما إذا كان الهدف يعمل.

8. يوفر Kali Linux مجموعة من الأدوات لمسح الهدف للأنظمة الحية ثم بصماتها بسهولة.

يوضح الشكل أدناه قائمة الأدوات التي يمكن استخدامها في هذه الخطوات

تحليل الضعف مع Kali Linux

عندما يتحدث خبراء الأمن عن تحليل الثغرات الأمنية ، فإن المنتج الأمني الأكثر شهرة الذي يستخدمه جميع خبراء الأمن تقريبًا لفحص الثغرات الأمنية هو Nessus وللأسف فهو ليس مجانيًا مدى الحياة وبالتالي لا يتضمن Kali Linux هذه الأداة افتراضيًا.

ومع ذلك ، يمكنك الوصول إلى ماسحات الثغرات الأمنية الأخرى باستخدام Kali Linux. تحصل على عدد قليل من أدوات فحص الثغرات الأمنية التي تتراوح من nmap ، وتحليل نقاط الضعف في قاعدة البيانات ، ومنصة cisco ، وأدوات التشويش ، والماسحات الضوئية المتنوعة الأخرى ، مما يساعد في تحقيق تقييم ناجح للثغرات الأمنية.

9. تحليل الضعف مع Kali Linux

تثبيت Nessus على Kali Linux

يا! كما ذكرت بالفعل أن جميع خبراء الأمن تقريبًا يستخدمون Nessus ، لذا لن أتركك تذهب دون اختبار نكهة Nessus على Kali Linux.

لنرى بسرعة كيف يمكنك تثبيت Nessus على Kali في خطوات سريعة.

10. قم بتنزيل أحدث حزمة Nessus Debian من موقع Tenable.

وكما هو مبين في الشكل أدناه ، قم بتثبيته من خلال سطر الأوامر

11. بعد ذلك ، يجب أن يكون لديك مفتاح تسجيل Nessus

من يمكن الاحتفاظ به ، والذي يسهل الحصول عليه من خلال ترخيص التغذية المنزلية. سجل الآن التثبيت الخاص بك مع قابلية التثبيت

12. الآن أعد تشغيل Nessus وقم بالوصول إلى التثبيت الجديد لـ Nessus من خلال واجهة الويب

إذا سارت الأمور على ما يرام ، يجب أن ترى الشاشة التالية لإنشاء معرف مستخدم وكلمة مرور Nessus.

يا هلا – كل شيء يعمل بشكل جيد. دعنا ننتقل إلى المرحلة الأخيرة من جزء اختبار الاختراق ،

وهي الجزء الأخير والمثير للاهتمام في التفاعل واختبار هدفك.

استغلال مع Kali Linux

Metasploit ، إطار عمل اختبار الاختراق العظيم الذي يستخدم على نطاق واسع من قبل مختبري الاختراق وخبراء الأمن في جميع أنحاء العالم يأتي مثبتًا مسبقًا مع Kali Linux.

ومع ذلك ، هناك ضبط طفيف ، وهو مطلوب قبل البدء في استخدامه في بيئة المعمل الخاصة بك.

بدء إطار عمل Metasploit

تماشياً مع سياسة Kali Linux ، لا توجد خدمات شبكة ، بما في ذلك خدمات قاعدة البيانات ، تعمل عند التمهيد ، لذلك هناك خطوتان يجب اتخاذها من أجل تشغيل إطار عمل Metasploit وتشغيله مع دعم قاعدة البيانات.

ابدأ خدمة postgresql بإصدار الأمر كما يلي:

الجذر @ ralab: # بدء postgresql الخدمة

مع تشغيل PostgreSQL ، نحتاج بعد ذلك إلى إطلاق خدمة Metasploit.

في المرة الأولى التي يتم فيها تشغيل الخدمة ، سيتم إنشاء مستخدم قاعدة بيانات msf3 وقاعدة بيانات تسمى msf3.

ستطلق الخدمة أيضًا Metasploit RPC وخوادم الويب التي تتطلبها.

root @ ralab: # بداية metasploit للخدمة

الآن وبعد أن أصبحت خدمات PostgreSQL و Metasploit قيد التشغيل ، يمكنك تشغيل msfconsole والتحقق من اتصال قاعدة البيانات باستخدام الأمر db_status.

13. هنا تذهب مع إطار عمل الاستغلال الأكثر شيوعًا لاستغلال الثغرات الأمنية في بيئة معمل Kali Linux

الاستنتاج

هذا دليل سريع ومفصل حول كيفية إجراء اختبار الاختراق باستخدام Kali Linux وإضافة ماسح الثغرات الأمنية من الطراز العالمي Nessus والذي لا يأتي افتراضيًا مع Kali Linux.

ما قدمته هو مجرد بداية لاستكشاف هذا التوزيع الأمني ذي المستوى العالمي ، والذي يستخدم على نطاق واسع في جميع أنحاء العالم من قبل خبراء أمن المعلومات.

تعرفنا في هذا المقال علي أشياء رائعة مع كالي لينكس

استمر في القراءة واستكشاف Kali Linux.