ما هو تحليل ثغرات القرصنة ؟

تحليل الضعف : كل ما تحتاج إلى معرفته

يبحث المخترقون الخبثاء باستمرار عن طرق للوصول إلى شبكات وأنظمة المؤسسات للحصول على بيانات الشركة القيمة.

في عام 2020 ، ورد أن مكتب التحقيقات الفيدرالي تلقى أكثر من 2000 شكوى بشأن جرائم الإنترنت يوميًا (مركز شكاوى جرائم الإنترنت ، 2020).

لحسن الحظ ، بينما يجد المخترقون الخبثاء طرقًا لارتكاب جرائم الإنترنت ، يعمل المخترقون الأخلاقيون بجد لمنع حدوث هذه الهجمات.

غالبًا ما يستخدم المخترقون الأخلاقيون تحليل الثغرات الأمنية لتعزيز أمان المؤسسة ومنع المهاجمين من الدخول.

تابع القراءة لمعرفة المزيد حول تحليل الثغرات ، وكيفية ارتباطها بالقرصنة الأخلاقية ، وكيف يمكن أن تصبح هاكرًا أخلاقيًا معتمدًا (C | EH) يمكن أن يعزز الأمن السيبراني الخاص بك حياة مهنية.

ما هو تحليل الضعف أو ما هو تحليل ثغرات القرصنة ؟؟

يلعب تحليل الثغرات دورًا مهمًا في حماية الأنظمة التكنولوجية للمؤسسة من المخترقين والأشكال المختلفة للجرائم الإلكترونية.

ببساطة ، تحليل الثغرات هو مراجعة منهجية لنقاط الضعف الأمنية في أنظمة معلومات المؤسسة.

يعمل تحليل الضعف كشكل من أشكال تقييم التهديدات ، حيث يتم استخدامه لتقييم مدى تعرض الشبكة للهجمات الإلكترونية المستقبلية أو محاولات الاختراق.

يمكن استخدام العديد من تقييمات التهديد لاختبار الأمان الحالي للأنظمة التكنولوجية للمؤسسة.

بعض هذه التقييمات تشمل التالي :

- تقييم المضيف

- تقييم الشبكة واللاسلكية

- تقييم قاعدة البيانات

- عمليات مسح التطبيق

يعد إجراء تقييمات التهديدات مفيدًا للغاية في حماية البنية التحتية لتكنولوجيا المعلومات في الشركة.

تتضمن بعض المخاطر التي يمكن معالجتها من خلال تحليل الضعف ما يلي:

- حساسيات لحقن SQL والبرمجة عبر المواقع (XSS) وهجمات حقن التعليمات البرمجية الأخرى

- كلمات مرور المشرف غير الآمنة أو التي يسهل تخمينها

- آليات المصادقة الخاطئة

بشكل عام ، يعد تحليل الضعف مجرد عنصر واحد في المجال الأكبر للقرصنة الأخلاقية.

يعمل المتسللون الأخلاقيون على اختراق شبكات وأنظمة الشركة بشكل قانوني ومتعمد بهدف اختبار الأمان والدفاعات الحالية للشركة.

ما هو تقييم الضعف؟ و ما هو تحليل ثغرات القرصنة ؟

تقييم الضعف هو مراجعة منهجية لنقاط الضعف والثغرات الأمنية في نظام المعلومات.

يقوم بتقييم ما إذا كان النظام عرضة لأي ثغرات أمنية معروفة ، ويعين مستويات الخطورة لتلك الثغرات ، ويوصي بالمعالجة أو التخفيف ، إذا ومتى لزم الأمر.

تتضمن أمثلة التهديدات التي يمكن منعها عن طريق تقييم الضعف ما يلي:

- حقن SQL و XSS وهجمات حقن التعليمات البرمجية الأخرى.

- تصعيد الامتيازات بسبب آليات المصادقة الخاطئة.

- الافتراضات غير الآمنة – البرامج التي تأتي مع إعدادات غير آمنة ، مثل كلمات مرور المسؤول التي يمكن تخمينها.

هناك عدة أنواع من تقييمات الضعف. وتشمل هذه:

1_ تقييم المضيف – Host Assessment

تقييم الخوادم الهامة ، والتي قد تكون عرضة للهجمات إذا لم يتم اختبارها بشكل كافٍ أو لم يتم إنشاؤها من صورة الجهاز التي تم اختبارها.

2_ تقييم الشبكة واللاسلكية – Network and wireless assessment

تقييم السياسات والممارسات لمنع الوصول غير المصرح به إلى الشبكات الخاصة أو العامة والموارد التي يمكن الوصول إليها عبر الشبكة.

3_ تقييم قاعدة البيانات – Database assessment

تقييم قواعد البيانات الكبيرة جدا من أجل تحديد واكتشاف نقاط الضعف والثغرات ،

وتحديد قواعد البيانات المارقة أو بيئات التطوير / الاختبار غير الآمنة ، وتصنيف البيانات الحساسة عبر البنية التحتية للمؤسسة.

عمليات فحص التطبيق – تحديد الثغرات الأمنية في تطبيقات الويب ورمز المصدر الخاص بها عن طريق عمليات المسح الآلي للواجهة الأمامية أو التحليل الثابت / الديناميكي لشفرة المصدر.

تقييم الضعف: عملية الفحص الأمني

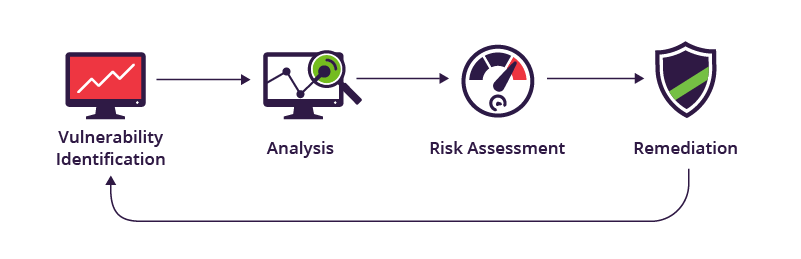

تتكون عملية الفحص الأمني من أربع خطوات: الاختبار والتحليل والتقييم والمعالجة.

1. تحديد الضعف (الاختبار)

الهدف من هذه الخطوة هو صياغة قائمة شاملة بالثغرات الأمنية للتطبيق.

يختبر محللو الأمن الصحة الأمنية للتطبيقات أو الخوادم أو الأنظمة الأخرى عن طريق مسحها بأدوات آلية أو اختبارها وتقييمها يدويًا.

يعتمد المحللون أيضًا على قواعد بيانات الثغرات الأمنية وإعلانات نقاط ضعف البائعين وأنظمة إدارة الأصول وموجزات معلومات التهديدات لتحديد نقاط الضعف الأمنية.

2. تحليل الضعف

الهدف من هذه الخطوة هو تحديد المصدر والسبب الجذري للثغرات التي تم تحديدها في الخطوة الأولى.

يتضمن تحديد مكونات النظام المسؤولة عن كل ثغرة أمنية ، والسبب الجذري للثغرة الأمنية.

على سبيل المثال ، قد يكون السبب الجذري للثغرة الأمنية هو نسخة قديمة من مكتبة مفتوحة المصدر.

يوفر هذا مسارًا واضحًا للمعالجة – ترقية المكتبة.

3. تقييم المخاطر

الهدف من هذه الخطوة هو تحديد أولويات نقاط الضعف.

وهو ينطوي على محللين أمنيين يقومون بتعيين رتبة أو درجة خطورة لكل ثغرة ،

بناءً على عوامل مثل:

- الأنظمة التي تتأثر.

- ما هي البيانات المعرضة للخطر.

- ما هي وظائف العمل المعرضة للخطر.

- سهولة الهجوم أو التسوية.

- شدة الهجوم.

- الضرر المحتمل نتيجة الضعف.

4. العلاج

الهدف من هذه الخطوة هو سد الثغرات الأمنية. عادة ما يكون جهدًا مشتركًا من قبل موظفي الأمن وفرق التطوير والعمليات ،

الذين يحددون المسار الأكثر فاعلية لإصلاح أو تخفيف كل ثغرة أمنية.

قد تتضمن خطوات العلاج المحددة ما يلي:

- إدخال بعض الإجراءات أو التدابير أو أدوات أمنية وتقنيات حديثة.

- تحديث التغييرات التشغيلية أو التكوين.

- تطوير وتنفيذ تصحيح الضعف.

لا يمكن أن يكون تقييم الضعف نشاطًا لمرة واحدة. لكي تكون فعالة ، يجب على المنظمات تفعيل هذه العملية وتكرارها على فترات منتظمة.

من الأهمية بمكان أيضًا تعزيز التعاون بين فرق الأمن والتشغيل والتطوير – وهي عملية تُعرف باسم DevSecOps.

أدوات تقييم الضعف

تم تصميم أدوات تقييم الثغرات الأمنية للبحث تلقائيًا عن التهديدات الجديدة والحالية التي يمكن أن تستهدف تطبيقك.

تشمل أنواع الأدوات ما يلي:

- الماسحات الضوئية لتطبيقات الويب التي تختبر وتحاكي أنماط الهجوم المعروفة.

- ماسحات البروتوكول التي تبحث عن البروتوكولات والمنافذ وخدمات الشبكة المعرضة للخطر.

- الماسحات الضوئية للشبكة التي تساعد في تصور الشبكات واكتشاف إشارات التحذير مثل عناوين IP الضالة والحزم المخادعة وإنشاء حزم مشبوهة من عنوان IP واحد.

من أفضل الممارسات جدولة عمليات المسح المنتظمة والآلية لجميع أنظمة تكنولوجيا المعلومات الهامة. يجب أن تغذي نتائج عمليات الفحص هذه عملية تقييم الضعف المستمرة للمؤسسة.

تقييم الضعف و تقييم WAF

يساعد جدار حماية تطبيق الويب الخاص بـ Imperva على الحماية من نقاط ضعف التطبيقات بعدة طرق:

1_ كبوابة لجميع حركة المرور الواردة ، يمكنها بشكل استباقي تصفية الزوار والطلبات الضارة ، مثل حقن SQL وهجمات XSS. هذا يقضي على مخاطر تعرض البيانات للجهات الخبيثة.

2_ يمكنه إجراء تصحيح افتراضي – التطبيق التلقائي للتصحيح لثغرة أمنية تم اكتشافها حديثًا على حافة الشبكة ، مما يمنح المطورين وفرق تكنولوجيا المعلومات الفرصة لنشر تصحيح جديد بأمان على التطبيق دون قلق.

3_ يوفر WAF الخاص بنا عرضًا للأحداث الأمنية. تساعد Attack Analytics في تحديد سياق الهجمات وكشف التهديدات الشاملة ، (على سبيل المثال ، إظهار الآلاف من الهجمات التي تبدو غير مرتبطة كجزء من حملة هجوم كبيرة واحدة).

4_ يتكامل WAF مع جميع منصات SIEM الرائدة لتزويدك برؤية واضحة للتهديدات التي تواجهها ومساعدتك في الاستعداد لهجمات جديدة.

ابدء مهنة في القرصنة الأخلاقية

وفقًا لـ Cybersecurity Ventures ، من المتوقع أن تنمو تكاليف الجرائم الإلكترونية العالمية بنسبة 15٪ سنويًا على مدار السنوات الخمس المقبلة

وقد تصل إلى 10.5 تريليون دولار سنويًا بحلول عام 2025 (Morgan، 2020).

مع هذا الارتفاع في عمليات القرصنة الإجرامية ، تستمر الحاجة إلى المتسللين الأخلاقيين الذين يمكنهم إجراء تحليلات نقاط الضعف لأنظمة تكنولوجيا المعلومات الخاصة بالمؤسسات في الازدياد.

برامج شهادات EC-Council

شهادة C | EH

[…] مرة يتم الإصدار الجديد من ووردبريس، فهو يحتوي على الثغرات الأمنية التي تم إصلاحها. لذلك، يجب عليك التحديث إلى الإصدار […]